Pilveturbe tööriistade tutvustus

Pilvandmetöötluse turvalisus viitab laiale tehnoloogiakogumile, mis kontrollib, kasutab ja kaitseb virtualiseeritud andmerakendusi, selle ainulaadset IP-d, teenuseid ja pilvandmetöötluse integreeritud infrastruktuuri. See on arvutiturbe, võrguturbe ja muu infoturbe alamüksus. Turvaprobleemid on seotud pilveüksusega. Organisatsioonid kasutavad pilvetehnoloogiat erinevatel eesmärkidel ja igal mudelil on unikaalsed omadused. Erinevateks pilveteenuste mudeliks on tarkvara kui teenus, taristu kui teenus ja platvorm kui teenus, mida juurutatakse privaatses, avalikus, hübriid- ja kogukonnapilves. Turvaküsimused jagunevad kahte laiasse kategooriasse: ühte küsimust seisavad silmitsi pilveteenuse pakkujad ja teisega seisavad silmitsi kliendid. Selles artiklis käsitleme üksikasjalikult pilve turvalisuse olulisi tööriistu.

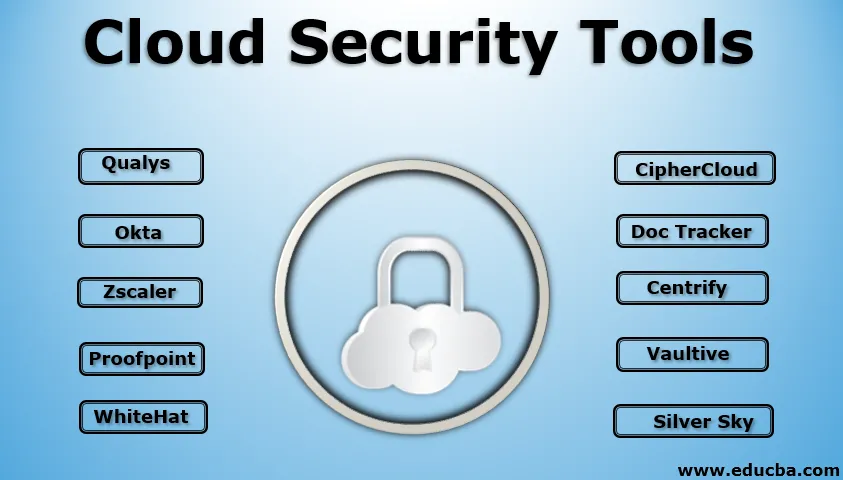

Top pilveturbe tööriistad

Turvalisuse osas pole ettevõtte suurus oluline. Isegi mobiiltelefonil on kasutajaandmete kaitsmiseks palju paroole ja mustrilukku. Häkkerid levitatakse igasse kohta, kus andmeid halva tulemüüri korral andmeid klõpsitakse. Seega on turvalisus esimene kohustuslik, mida tuleb perioodiliselt kontrollida. Siin on mõned turvatööriistad, mis on paljulubavad ja taskusõbralikud teie riist- ja tarkvarasüsteemidesse installimiseks.

1. Qualys

Qualysi tööriistad, mis on installitud võimalike ohtude kontrollimiseks ja teie seadmete ning veebirakenduste ja veebilehtede turvamiseks pilvelahenduste abil. Organisatsioon analüüsib kõiki õelvara rünnakuid ja veendub, et kasutaja andmed või süsteem ei mõjuta midagi. Kui see leiab rünnaku, kuvab see nõutavad sammud probleemide lahendamiseks ning kõigi veebilehtede ja rakenduste uuesti skannimiseks, et see oleks selge ja efektiivne. Qualys loob ainult pilvepõhise tulemüüri, et kaitsta veebilehti igasuguse ohu eest.

2. WhiteHat turvalisus

WhiteHat turvalisuse eesmärk on kaitsta kasutajate veebisaite juurtaseme eest, mis hõlmab kodeerimisprotsessi. See tööriist on saadaval komplektipakendina, mis on manustatud viie erineva rakendusega. Esimest rakendust kasutatakse veebilehtede ja kodeerimise kaitsmiseks. Teine rakendus aitab tuvastada probleemid, mis tuvastati enne veebisaidi käivitamist selle tootmiseelsel ajal. Teine rakendus aitab kasutajal kontrollida kõiki olulisemaid probleeme keskkonnas. Neljas rakendus võimaldab kasutajal pääseda veebilehtedele isegi aukude kaudu, kui mõni plaaster tuvastatakse. Suurim neist toimib uurimisüksusena ja annab teile häireteate ajakohastatud teabega kasutajate turvavõrgu kohta.

3. Okta

Okta keskendub iga inimese sisselogimise ajal identiteedi haldamisele ja sellele, mis on tema sisselogimise põhjus. Sellel on juba töötajate andmebaasid, kes logivad iga päev sisse tervisekontrolli ja jõudluskontrolli jaoks, seejärel on klientide, pilveteenuse pakkujate ja kolmandate osapoolte klientide andmed. See teab inimesi, kes töötavad taustprogrammide abil ja inimestele ettepoole suunatud juurdepääsuga. See aitab kasutajal rakenduste haldamisel sisaldada Google'i rakendusi, salesforce, tööpäev, Microsoft Office Suite 365. Samuti saab jälgida andmete privaatsuslepinguid, sisselogimisnuppe ja sisselogimispaneele.

4. Tõenduspunkt

Proofpoint on tööriist, mis keskendub ainult e-kirjadele, mis genereeritakse automaatselt kogu süsteemis olevast nädala augustist, kuhu häkkerid pääsevad hõlpsalt. See ei takista mitte ainult sissetulevate andmete saamist, vaid tagab ka iga väljuva andmeühiku. See aitab ära hoida andmete kadumist. See töötab ka andmete töötlemise ja andmevoo krüptimisel ja dekrüptimisel.

5. Zscaler

See on otsepilvevõrgu toode, mida kasutatakse kulutõhusalt ja hõlpsalt kasutuselevõtuks kui iidsed turvameetodid. Ettevõtte toode Zscaler kaitseb süsteeme täiustatud ohurünnakute eest, jälgides ja kontrollides kontrollpostina toimivasse kasutajavõrku sisenevat ja sellest väljuvat liiklust. Samuti turvab ja jälgib mobiiltelefoni spetsiaalse veebipõhise mobiilirakenduse armatuurlaua abil.

6. CipherCloud

CipherCloud on rakendus, mida kasutatakse kõigi muude teenuste ja toodete (nt Google'i rakendused, Amazoni veebiteenused, Chatter, Office 365) turvamiseks. See tagab andmete kaitsmise krüptimise, liikluse regulaarse jälgimise ja viirusetõrjekontrolli abil.

7. Doki jälgija

Doc Tracker asub turvakihi ülaosas, mis jagab Boxi ja Office 365 faile. Kasutaja peaks failide peale rakendama turbekihi. Kui nad unustavad selle teha, saab igaüks seda lugeda, redigeerida ja kontrollida seda. Doc Tracker keskendub dokumentide sellise stsenaariumi ärahoidmisele. See võimaldab kasutajal teada saada teisest isikust, kes pääseb juurde ühiskasutatavale failile. Kui ta proovib oma piirest erinevalt käsitseda, saab kasutaja faili uuesti üles võtta, klõpsates nupul „jaotamata”

8. Tsentrifuugige

Centrify eesmärk on identiteedihaldus mitmetes rakendustes ja seadmetes. Peamine eesmärk on muuta kasutajad, tööandjad ja kliendid keskseks alaks, mida vaadata ja millele pääseb ligi ettevõtte poliitika kaudu. See annab häire, kui inimene proovib sisse logida eeldatavast pilvetarkvarast või pilverakendustest. See on spetsiaalne toode, mis töötab Samsung Knoxi jaoks, millel on lisatud tarkvara kaitse funktsioon. See toode võimaldab ainsat sisselogimisprotsessi.

9. Vaultive

Vaultive toimib läbipaistva võrgu puhverserverina, mis asub küberruumi ja võrgu vahel ilma eessõnadeta. Enne pilvepõhiste serverite kasutamist ärge oodake, et ettevõte tagaks kasutaja failidele ja andmetele täieliku turvalisuse, selle asemel et kaitsta oma andmeid krüpteerimisega enne kui nad serveritesse sisenevad. Haarake krüpteerige kõik kontorist 365 väljuvad andmed enne, kui nad pääsevad võrkudesse ja rakendustesse

10. Hõbedane taevas

Pilvepõhise turvalisuse jaoks peab see olema kasutaja jaoks mõeldud kontaktpunkt. See pakub e-posti jälgimist ja võrgu kaitset. See reklaamib kasutajat saama HIPAA ja PCI lepingu kliendiks. See peamine klient reguleerib ettevõtte poliitikat ja tervishoiuteenuste teavet ning ettevõtte veebimakseid, pakkudes tugevaid mitmekihilisi turvasüsteeme.

Järeldus

Seetõttu tuleb turvalisust kui teenust juurutada ja tõhusalt kasutada kogu võrgus, et vältida häkkerite mis tahes andmete leket, andmete kadumist ja andmete rippumist.

Soovitatavad artiklid

See on pilveturbe tööriistade juhend. Siin käsitleme erinevaid pilveturbe tööriistu, mis on paljulubavad ja taskusõbralikud teie riist- ja tarkvarasüsteemi installimiseks. Lisateavet leiate ka meie muudest seotud artiklitest -

- IoT turvalisuse probleemid

- Tasuta andmeanalüüsi tööriistad

- Küberturvalisuse põhimõtted

- Regressioonitesti tööriistad

- Tulemüüri seadmed

- Šifri tüübid

- Pilvandmetöötluse tüübid