Sissejuhatus turvalisuse testimisse

Turvalisuse testimine on tarkvara testimistüüp, mis on loodud süsteemi haavatavuste tuvastamiseks ning selle teabe ja ressursside võimalike sissetungijate eest kaitsmiseks. Samamoodi vajab veebirakendus lisaks andmekaitsele ka oma juurdepääsuga seotud turvalisust. Rakendus peaks olema puutumatu veebiarendaja brute Force Attacks ja XSS, SQL Injections suhtes. Samuti peavad veebirakenduse kaugpöörduspunktid olema ohutud. Ohutuse olulisus kasvab aga plahvatuslikult, kui räägime Internetist. Keegi ei mõtle kunagi nii, et kui veebisüsteem ei suuda tehingu andmeid kaitsta. Ohutus pole selle määratluse jaoks veel mõiste.

Siin on mõned turvavead

• Kui haru 'Entry' saab eksamiteavet redigeerida, on õpilaste haldussüsteem ebakindel.

• Kui DEO (andmesisestuse operaator) suudab koostada aruandeid, pole ERP-kava turvaline.

• Kui kliendi krediitkaardiandmed pole krüptitud, pole veebisaidil turvalisust.

• Isikupärastatud tarkvaral pole piisavalt turvalisust, kui SQL-päring leiab õiged paroolid.

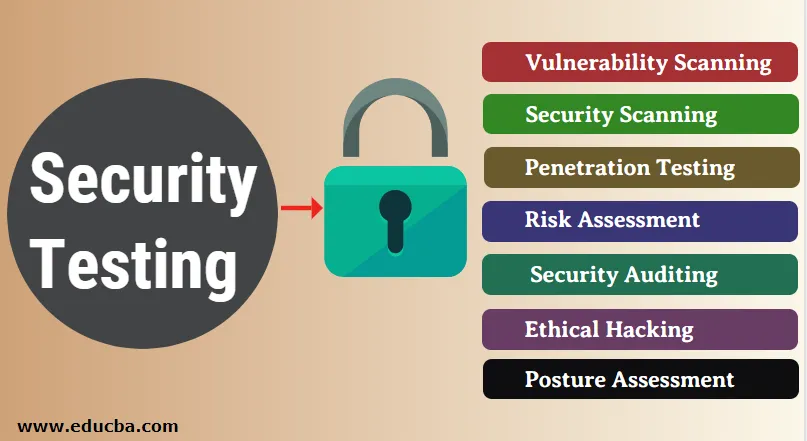

Turvakontrolli tüübid

Turvalisuse testimise avatud lähtekoodiga metoodika käsiraamatus on seitse peamist turvatestide tüüpi. Kirjeldatakse järgmist:

1. haavatavuse kontrollimine

See viiakse läbi automatiseeritud tarkvara abil, et skannida süsteemi haavatavuse teadaolevate signatuuride suhtes.

2. Turvaskaneerimine

See hõlmab võrgu ja süsteemi nõrkade külgede tuvastamist ning pakub alternatiive selliste ohtude vähendamiseks. Käsitsi ja automatiseeritud skannimiseks saab selle skannimise teha.

3. Läbivuse testimine

See test simuleerib pahatahtliku häkkerirünnakuid. See uurimine hõlmab konkreetse süsteemi analüüsimist sisemise häkkimise võimalike haavatavuste tuvastamiseks.

4. Riski hindamine

See test hõlmab ettevõttes täheldatud ohutusriskide analüüsimist. Riskid on madala, keskmise ja kõrge klassifikatsiooniga. See test pakub välja riskide vähendamise kontrolli ja meetmed.

5. Turvaaudit

Auditi saab läbi viia ka veebipõhiselt, koodikontrollide ja ohutusvigade opsüsteemide kaudu.

6.Eetiline häkkimine

Eetiline häkkimine pole sama mis pahaloomuline häkkimine. Eetiline häkkimine on suunatud organisatsiooni struktuuri ohutuspuudujääkide tuvastamisele.

7. Pooside hindamine

See ühendab ohutuse kontrollimise, riskihindamise ja eetilise häkkimise, et näidata organisatsiooni üldist ohutusaset.

Turvalisuse testimise metoodikad

Turvalisuse testimise meetodeid on erinevaid

1. Tiigrikast

2. Must kast

3. Hall kast

Tiigrikast:

See häkkimine toimub tavaliselt operatsioonisüsteemiga sülearvuti ja häkkimisriistade koguga. See test võimaldab läbitungimiskontrolli operaatoritel ja turbekontrolli operaatoritel haavatavusi hinnata ja rünnata.

Must kast:

Musta kasti testimine on tarkvara testimismeetod, mida testija tunneb käitumistestidena. Sel viisil pole testitava toote sisekujundus teada. Need eksamid võivad olla kas funktsionaalsed või mitte.

Hall kast:

Halli kasti testimine on tarkvara testimise tehnika, mis ühendab Black Boxi ja White Boxi testimise. Halli kasti testimine on rakenduse või tarkvara toote testimise meetod, mis on osa rakenduse sisemisest tööst.

Kuidas me saame turvateste teha?

Alati on kokku lepitud, et kui me tarkvara installimise või juurutamise järel turbetestid edasi lükkame, suurenevad need kulud. Varasemates etappides tuleb turbetestid läbi viia SDLC olelustsüklis. Vaadakem iga SDLC etapi jaoks sobivaid turvaprotseduure. Sisestusalade puhul saab testija kontrollida maksimaalseid pikkusi. See piirang ei võimalda häkkeril selliseid pahatahtlikke skripte lisada.

• Nõuete turvalisuse hindamine ja väärkasutuse / väärkasutuse kontroll.

• Turvalisuse ohtude analüüs projekteerimisel. Testikava väljatöötamine, sealhulgas ohutuse testimine.

10 parimat avatud lähtekoodiga turbe testimise tööriista

Allpool on loetelu parimatest turbekontrolli tööriistadest koos nende funktsioonidega. Võite valida mis tahes tööriista vastavalt oma vajadustele.

1. Wapiti

Wapiti on võimas veebirakenduste turvatesti tööriist teie veebirakenduste turvalisuse hindamiseks. See viib läbi musta kasti testimist veebirakenduste võimaliku haavatavuse kontrollimiseks. See skannib veebisaite ja süstib testimisinfot, et jälgida ohutuspuudujääke katsetamise ajal. Wapiti määratleb GET- ja POST-HTTP-rünnakute toetamiseks mitu haavatavust. Wapiti on käskude rakendus, mis on algajatele keeruline, kuid professionaalidele lihtne. Tarkvara vajab täielikku käskude mõistmist.

Wapiti omadused

• XSS-süst

• Andmebaasi sisestamine

• Käsu täitmise tuvastamine.

• CRLF-i süst

2. Zed Attacki puhverserver

ZED Attack Proxy, üldtuntud kui ZAP, ZAP loodi OWASP poolt ja koos sellega on ZAP avatud lähtekoodiga. Zed Attack Proxy, mida toetavad Unix / Linux, Windows ja Mac OS, võimaldab Zed Attack Proxy teil tuvastada mitmesuguseid haavatavusi isegi veebirakenduste arendamise ja testimise etapis. Seda testimisriista on lihtne kasutada, isegi kui olete läbitungimistesti algaja.

Zed Attacki omadused

• Zed Attack puhverserveril on automaatikaskanner ja autentimistugi.

• Zed Attack puhverserveril on ka dünaamiline SSL-sertifikaat ja veeb Socketi tugi.

3. Vega

JAVA-s kirjutatud Vegal on GUI. See on juurdepääsetav nii Linuxis, Mac OS-is kui ka Windowsis, mis võivad teid aidata. Vega on tasuta veebirakenduste testimise tööriist ja avatud lähtekoodiga platvorm. Vega aitab SQL-i süstimist, saidiülest skriptimist (XSS) ja muid haavatavusi leida ja kinnitada. Seda saab kasutada ka eelistuste määramiseks, näiteks tee järeltulijate arv ja sõlmede arv sekundis, maksimaalne ja minimaalne taotlus sekundis.

Vega omadused

• Vegal on saitideülene skriptimine.

• SQL-i süstimise valideerimine

4. W3af

W3af on kuulus veebirakenduste turvalisuse testimise raamistik. See pakub tõhusat veebirakenduste läbitungimise testimisplatvormi, mis on välja töötatud Pythoni abil. Seda tööriista saab kasutada enam kui 200 tüüpi Interneti-rakenduste ohutusprobleemide tuvastamiseks, näiteks saidiülene skriptimine ja SQL-i süstimine. See jälgib järgmisi veebirakenduste haavatavusi. W3af on hõlpsasti mõistetav nii GUI kui ka konsooli liidestes. Autentimismoodulid võimaldavad teil ka veebisaiti autentida.

W3afi omadused

• Mitu CORS-i defektset seadet

• CSRF ja palju suurem haavatavus

5. Skipfish

Skipfish on Interneti-rakenduste prokontrollitud tööriist, mis parandab saidi ja kontrollib igal lehel nõrkusi ning koostab lõpuks auditi aruande. Skipfish on kirjutatud c keeles ja on optimeeritud käsitsema HTTP-d ja jätma minimaalse CPU-jälje. Protsessori jalajälge näitamata tarkvara väidab, et töötleb 2 K taotlust sekundis. Tööriist pakub ka kvaliteetseid eeliseid, kuna see kasutab veebirakendustes heuristikat. Interneti-rakenduste jaoks on Skipfishi ohutuse hindamise tööriistadega varustatud Linux, FreeBSD, Mac-OS X ja Windows.

6. SQLMap

SQLMap on tavaline veebipõhine turbekontrolli tööriist SQL-i süsti haavatavuse tuvastamise protsessi automatiseerimiseks veebisaidi andmebaasis. Testitud paljude erinevate funktsioonidega testmootor on võimas, võimaldades hõlpsat sissetungimist ja SQL-i testimist veebirakenduses. SQLMap toetab paljusid andmebaase, sealhulgas MySQL, Oracle, PostgreSQL, Microsoft SQL jne. Lisaks toetab testimisriist kuut erinevat SQL-i süstimise meetodit.

7. Wfuzz

Wfuzz on veel üks avatud lähtekoodiga tööriist, millele saab veebipõhise turvalisuse testimise tööriista turul vabalt juurde pääseda. See testimisriist töötati välja Pythonis ja seda kasutatakse veebirakendustes jõhkra jõu saamiseks. WFuzz'i kasutamisel peate tegutsema käsurealiidesega, kuna GUI-liidest pole. Mõned Wfuzz'i omadused on:

Wfuzz'i omadused

• Wifuzz toetab mitut süstepunkti.

• Wfuzz OutPut tuleb HTML-is

• Samuti on mitme keermega

• Sellel on ka mitu puhverserveri tuge

8. Metasploit

Üks levinumate testide jaoks kõige sagedamini kasutatavat raamistikku. Metasploit on avatud lähtekoodiga testimisplatvorm, mis võimaldab ohutusteste kaugelt üle riskihindamise.

Metasploiti omadused

• Struktuur on konkurentide omast palju parem.

• Paljud infiltratsiooni pilkamise stsenaariumid

9. Acunetix

Täielik automatiseerimise hõlbustamise hindamise tööriist, et skannida teie veebisaite 4500 + haavatavuse osas. Acunetixi kõige silmatorkavam omadus on see, et see võib segamatult tuhandeid lehti tormata.

Funktsiooni Acunetix

- See võib hõlpsasti luua palju tehnilisi ja nõuetele vastavuse parandamise abinõusid.

- Skaneerib nii avatud lähtekoodiga kui ka isikupärastatud rakendusi

- Sügav skaneerimine tõhusa skannimise jaoks.

10. Haaraja

Grabber on avatud lähtekoodiga skanner Interneti-rakenduste turvaaukude tuvastamiseks. Väikesed veebirakendused, näiteks foorumid ja privaatsed Interneti-saidid, on mobiilsed ja neid saab skannida. Grabber on väike testimisriist, mis võtab suurte rakenduste skannimiseks kauem aega. Lisaks pole skanneril GUI-liidest ja PDF-i aruannete loomise funktsiooni, kuna see on mõeldud kasutamiseks isiklikuks kasutamiseks.

Haaraja omadused

• Faili kontrollimise varukoopia

• Ajaxi kontrollimine

Järeldus

Selles artiklis nägime, mis on turbekontroll, miks me seda vajame koos eri tüüpi turbetestidega, testimise jaoks kasutatavate tööriistade ja funktsioonidega. Loodetavasti aitab see artikkel teil valida testimisriistad vastavalt ülaltoodud nõuetele ja funktsioonidele.

Soovitatavad artiklid

See on turvatestide juhend. Siin käsitleme sissejuhatust, tüüpe, metoodikaid ja 10 parimat avatud lähtekoodiga turbekontrolli tööriista. Lisateavet leiate ka meie muudest soovitatud artiklitest -

- Alfatestid vs beetatestid

- Staatiline testimine

- Mis on kasutatavuse testimine?

- Jõudluse testimise tööriistad

- Beetatestimise eelised ja puudused

- Lugege rakenduste testimise tööriistu