Pildi allikas: torproject.org

Pildi allikas: torproject.org

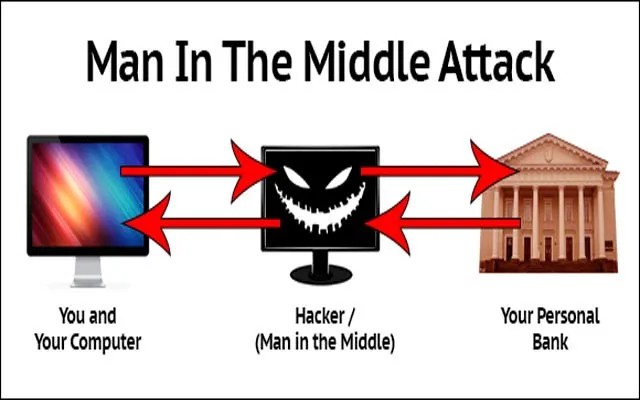

Jah. Ma tean. Pealkiri tundub hirmutav. Kuid see pole mõne filmi nimi. Kuid võin kihla vedada, et see on nii hirmutav, kui saab. Inimene keskel MITM on rünnakutüüp, mida kasutatakse häkkimiseks ja võrgu kaaperdamiseks.

Aga miks nimi Mees keskel MITM. Oota! See pole see! Varem oli see tuntud kui Ahv-keskel. Ma ei tea, miks seda nii kutsuti, kuid ma kindlasti tean, miks nimi keskel MITM on. Järgnev pilt on selle määratluse jaoks iseenesestmõistetav.

Pildi allikas: github.com

Keset rünnakut (MITM) lühikokkuvõte

Kas ikka kahtlete? Las ma selgitan sulle seda. Oletame, et olete inimene, kes peab teie ettevõttes regulaarselt kontrollima mõnda x tüüpi töökoha külastust. Külastate oma klientide asukohta ja ühendate Interneti-ühenduse loomiseks oma dongli.

Kuid näete, et teil ei õnnestunud oma Interneti-paketti laadida (lihtsalt oletame). Ja nüüd ei saa te seda isegi laadida, kuna teie Internet on maas.

Nüüd on klient piisavalt hea, et võimaldada teil meie juhtmeta LAN-ile või WiFi-le juurde pääseda. Kuid asi on selles, kas see on ohutu? Absoluutselt mitte. Teie, mu sõber, võite nüüd olla mõne suure ettevõttespionaaži ohver. Hahaha… Mitte täpselt, aga minu mõte on lihtsalt see, et see pole ohutu. Las ma selgitan seda teile muul viisil.

See, mida ma teile eespool ütlesin, oli lihtsalt hoiatus. Olen seda reaalses elus teinud ja lubage mul teile näidata selle tagajärgi. Alustuseks olen läbitungimise testija.

Mida ma siin öelda tahan, on see, mida soovitan teil teha oma kodukeskkonnas või laboris. Kui teete seda avalikus kohas, võite tekitada tõsiseid juriidilisi probleeme. (Lühidalt, kuni teil pole head juristi, ärge seda tehke).

Intsident

Kaks aastat tagasi, kui õppisin veel häkkimist (õpin siiani), istusin Indias Pune'is McDonaldsis. Minu internet oli sellel nädalal äärmuslike vihmasadude tõttu maas. Ja kuna ma olen inimene, kes ei saa elada ilma Internetita, otsustasin krahhi teha McDonaldsis, kuna sellel on TASUTA WiFi-ühendus.

Jah, tavaliselt hüppavad inimesed kohe kohta, kus on tasuta internet (vähemalt teevad seda India inimesed), mõtlemata probleemidele, mida see võib põhjustada (minusuguste inimeste pärast).

Niisiis, ma käivitasin oma sülearvuti. Olin sellel ajal installinud Arch Linuxi, mis on siiani mu lemmik. Kuid mida ma tegin, võiksin teha suvalises sülearvutis, mis oli installitud põhilise Linuxi OS-iga (YES-Its Linux). Mul oli igav ja kuna mul polnud midagi teha, hakkasin lõbu pärast MITM-i rünnakut. See rünnak on üsna keerukas.

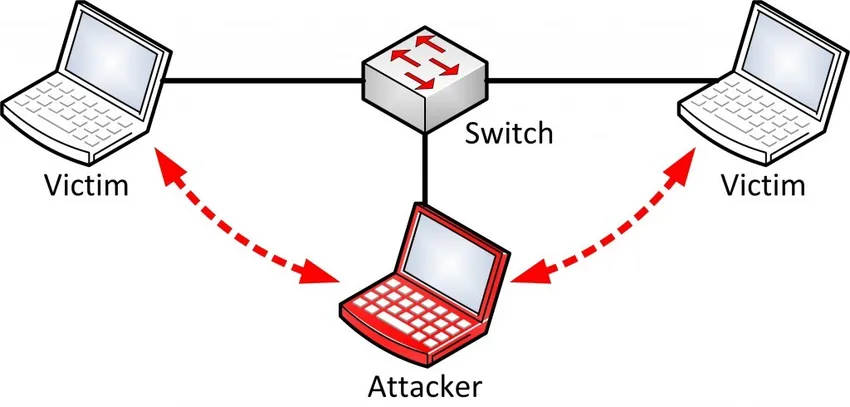

Mida see teeks, paneb see arvatavasti teised võrgus olevad arvutid ja mobiiltelefonid mõtlema, et olen ruuter ja edastab kõik paketid minu kaudu. Kui teid selles ei kohuta, siis peaksite olema.

Selle põhjuseks on asjaolu, et nüüd ma käsitlen iga võrku läbivat teavet; nii sissetulev kui ka väljaminev liiklus. Nüüd saan pakette vaadata, neid nuusutada ja vaadata läbi kõik läbitavad andmed.

Ükskõik, kas inimesed logivad sisse suhtlusvõrkude veebisaitidele, inimesed vestlevad üksteisega või mis veelgi hullem - inimesed, kes teevad pangatehinguid. Tavaliselt ei viibiks ma kohe, kui näeksin mõne panga digitaalset sertifikaati. Kuid see, mida ma teeksin lihtsalt lõbu pärast, on see, et muudaksin vestlusi, mida inimesed varem tegid.

See oli tõsiselt lõbus. WhatsApp on turvatud (või vähemalt ei saa te seda crackida niipea, kui see võrku läbib). Paljud inimesed kasutasid We-chat'i ja Hike'i, mille krüptimine oli äärmiselt madal või puudus see üldse. Niisiis, kui mees tavatses tüdruku käest kuskil kohtuda, siis vahetaksin tavaliselt nende kohtumise aadressi.

Ma tean, et see on lapsik, kuid nagu ma ütlesin, oli see lõbus. (Ma tegin tegelikult palju enamat kui lihtsalt seda). Asi on selles, et ma ei saanud mitte ainult näha toimuvaid tehinguid ja liiklust, vaid ma sain neid isegi muuta, saata midagi täiesti graafikust välja.

Näiteks kui keegi mängib YouTube'is videot, siis võiksin selle video mõne lihtsa JavaScriptiga täielikult muuta ja neid trollida. Lubage mul nüüd uuesti küsida minu esimese näite kohta täiesti juhusliku WiFi kasutamise kohta. Kas see on teie arvates turvaline?

Soovitatavad kursused

- R Studio Anova Techniques koolituskimp

- Veebipõhine sertifitseerimiskoolitus AngularJS-is

- Professionaalne ISTQB 1. taseme koolitus

- Professionaalse tarkvara testimise põhialuste koolitus

Kuidas ja miks

Olgu, nüüd on põhiküsimus, mida te kõik olete küsinud? Miks? Tõenäoliselt pole see isegi küsimus. Selle jaoks on palju vastuseid, nagu näiteks end turvaliseks teha või mõista kaasnevaid riske ja teadust selle kohta, kuidas see tegelikkuses töötab, ja tegelikult teada, kuidas teada saada ja tabada kedagi, kes teeb teiega samu asju .

Niisiis, alustuseks MITM-rünnaku tegemiseks soovitan kasutada Kali Linuxit. Nii on teil millegi installimisel väga vaeva näha, kuna Kali Linux on korrektselt testitav tarkvara ja see on kaasas peaaegu iga eelinstalleeritud tööriistaga.

MITM viiakse tavaliselt läbi ARP mürgituse abil. MITM sisaldab küpsiste varastamist, seansside kaaperdamist, kus saate lüüa iga inimese terve sisselogimisseansi ja palju muud.

Piisava teabe olemasolul võib inimene isegi rünnata hajutatud Denil of Service'i ja kogu võrk maha võtta. Ma ei kirjuta siin täieõiguslikke kooditükke. Kuid ma ütleksin teile MITM-i põhitõed, et saaksite alustada. Selle põhjuseks on asjaolu, et rünnak sõltub enamasti ka ruuteri turvalisusest.

Tänapäeval ei saa te lihtsalt sülearvutit võtta ja millegi sisse häkkida. Selle jaoks on vaja korralikku seadistust. Niisiis, pärast kali linuxi installimist soovitaksin teil jälgida ja süstida WiFi-d.

Üks, mida ma juba mitu kuud kasutan, on TP-Link Wn722n. Sellel on hea ulatus ning see on eriti võimas ja kaasaskantav MITM-i rünnaku tegemiseks.

Nüüd on vaja vaid kasutada ArpSpoofi abil oma Maci ID-d, et võrk arvaks, et olete ruuter, ja seejärel kogu pakett Wiresharki ja tcpdumpi kaudu hõivata. Liiklust saab nuusutada ka Dsniffi abil, kuid te ei saa siiski https-pakette nuusutada.

Dsniff töötab ainult turvamata pistikupesa kihiga, st http ja mitte https. Http-ga töötamiseks peaksite kasutama SSL-riba, eemaldama kihi Turvalised pistikupesad ja seejärel selle läbi pakette nuusutama.

Meeles tuleb pidada veel mõnda asja. Veenduge, et tulemüür on konfigureeritud neid pakette vastu võtma. Kui teete seda kohtvõrgus, pole see ka probleem, kuid kui proovite seda teha WAN-võrgus, peaksite nende pakettide saamiseks selle edastama.

Järgnevalt on toodud mõned MITM-i rünnaku tööriistad, mida saab kasutada:

Akende jaoks:

Kain ja Abel - GUI tööriist ARP-i mürgistuse nuusutamiseks. Kuna olen sellel alal pikka aega olnud, soovitan pigem mitte minna inimesele akende keskrünnaku tööriistade juurde. Põhjus on see, et kui proovite teha mitu rünnakut, ei aita Windows. Peate vahetama Linuxi või mitu arvutit, mis pole hea.

Linuxi puhul:

- Ettercap ja Wireshark: pakettide nuusutamiseks LAN-is

- Dsniff: SSH sisselogimiste jäädvustamiseks

- SSLStrip - turvalise kihi eemaldamiseks pakettidest

- Airjack - mitme MITM-i tegemine korraga

- Wsniff - tööriist SSL-i ja HTTPS-i eemaldamiseks

Kui arvasite, et see see oli, oodake. On veel üks platvorm, millest enamik teist võib-olla isegi ei tea: ja see on minu lemmik Android. Vaatame, mis on Androidi poes:

- Dsploit - tööriist erinevat tüüpi MITM-rünnakute jaoks

- Zanti2 - Zanti on kommertstarkvara, varem oli see tasuline rakendus, kuid hiljuti tegid nad selle vabavaraks. See on eriti tugev MITMide ja muude rünnakute korral

- Wireshark - sama mis Linux

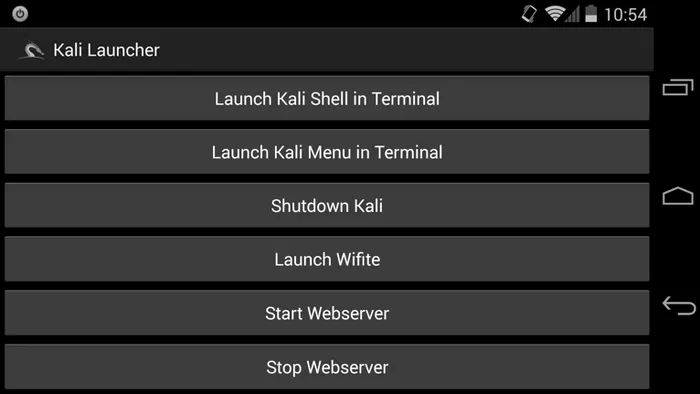

- Kali Linux - jah. Androidile on saadaval Kali Linux, mis on nüüd tuntud ka kui NetHunter. Parim osa on see, et saate sellega isegi oma koduarvutisse siseneda ja seejärel häkkimist alustada, jätmata jälgi.

Nii et järgmine kord, kui näete kedagi teie võrgus jamamas, ei pea te kahtlema ainult sülearvutiga tüüp. Igaüks, kellel on hea android-mobiiltelefon, nagu Nexus või One Plus, võib teie võrku häkkida, isegi kui te seda ei tea.

Nii näeb välja Kali GUI Nethunteril:

Pildi allikas: kali.org

Paranoia on turvalisuse võti

Ainus viis selles parasiitidega sõidetud maailmas turvaliseks jääda on jääda paranoiliseks. See pole mõeldud ainult MITM-i rünnakuks, vaid seetõttu, et see on mõeldud kõigeks. Järgnevalt on toodud mõned toimingud, mida peate turvalisuse tagamiseks kaaluma avalikku WiFi-võrku pääsemisel:

- Kasutage e-teenustega ühenduse loomisel alati VPN-i

- Kasutage pahavara tuvastamiseks turvalise e-posti turvalisusega e-posti, nt Google või Protonmail

- Kui olete ise avaliku Wi-Fi omanik, peaksite installima IDS-i, st sissetungimise tuvastamise süsteemi, et hõivata mis tahes tüüpi tavapärane tegevus

- Kontrollige aeg-ajalt oma mandaati, et näha, kas juhuslikke tegevusi on toimunud või kas neile on juurde pääsetud muust asukohast. Muutke oma paroole iga kuu. Ja mis kõige tähtsam, ärge muutke neid inimestele mõrandamiseks lihtsamaks. Enamik inimesi hoiab paroole nagu 18two19Eight4. Seda parooli on väga lihtne lahti saada, kuna selleks võib olla lihtsalt sünnikuupäev, st 18. veebruar 1984. Paroolid peaksid olema sellised, nagu 'iY_lp # 8 * q9d. Jah, nii näeb välja ka korralikult turvaline parool. Ma ei ütle, et see on arusaamatu. Kuid see kulutab kümme korda rohkem aega, kui eelneva korral kulub.

Nii, see oleks praegu. Rohkem värskendusi saate oodata minu järgmise küberturvalisuse ajaveebi peal. Kuni selle ajani olge turvaline ja jätkake häkkimist.

Seotud artiklid:-

Siin on mõned artiklid, mis aitavad teil salajase ründaja kohta üksikasjalikumat teavet saada, nii et minge lihtsalt lingi kaudu.

- 13 tüüpi e-kirja etiketireeglid, mida võite rikkuda

- Java intervjuu küsimused värskema jaoks | Kõige tähtsam

- 6 küberturvalisuse tüüpi | Põhitõed | Tähtsus

- Linux vs Windows - saate teada 9 kõige vingemat erinevust

- CEH vs CPT (sertifitseeritud eetiliste häkkerite VS-i sertifitseeritud läbitungimistesterid)